[FTK Imager]

1. 메모장을 열어 "디지털 포렌식.txt" 파일을 만든다.

2. USB에 파일을 옮긴 뒤 해당 파일을 삭제한다.

3. Add Evidence Item 버튼을 클릭한 다음 Image File을 선택한다.

4. 이전에 디스크 이미징 단계에서 만들었던 image.E01 파일을 선택한다.

image.E01 파일을 만드는 방법은 아래 게시글 참고

https://shsh010914.tistory.com/49?category=1032543

디스크 이미징과 마운트, 메모리 덤프

https://www.inflearn.com/course/%EA%B8%B0%EC%B4%88-%EB%94%94%EC%A7%80%ED%84%B8-%ED%8F%AC%EB%A0%8C%EC%8B%9D/dashboard [무료] 기초부터 따라하는 디지털포렌식 - 인프런 | 강의 기초부터 따라하는 디지털포..

shsh010914.tistory.com

5. Evidence Item 추가가 완료되면 다음과 같이 USB에 대한 정보를 확인할 수 있다. 그 중 눈에 띄는 정보는 "디지털 포렌식.txt"로 위에서 우리가 메모장을 통해 생성하고 삭제했던 파일이다. 왼쪽에 있는 X 표시는 삭제된 파일을 의미한다. 즉, FTK Imager에서는 삭제된 파일의 흔적을 찾을 수 있다.

6. "디지털 포렌식.txt"를 클릭하면 문자열이 깨진 형태로 출력된다.

7. 삭제된 "디지털 포렌식.txt" 파일을 다시 복구해보자. 파일을 선택한 다음 오른쪽 마우스를 눌러 Export Files를 클릭한다.

8. 파일을 복구할 경로를 지정한다.

9. 복구가 완료되었다.

10. 바탕화면에 복구된 "디지털 포렌식.txt" 파일을 확인할 수 있다.

[Autopsy]

1. Case Name을 test로 하여 새로운 디렉토리를 생성한다.

2. Data Source의 Path를 지정한다. 이때, Time Zone은 어떤 시간을 기준으로 분석할 것인지를 의미한다.

3. Autopsy 분석이 완료되었다.

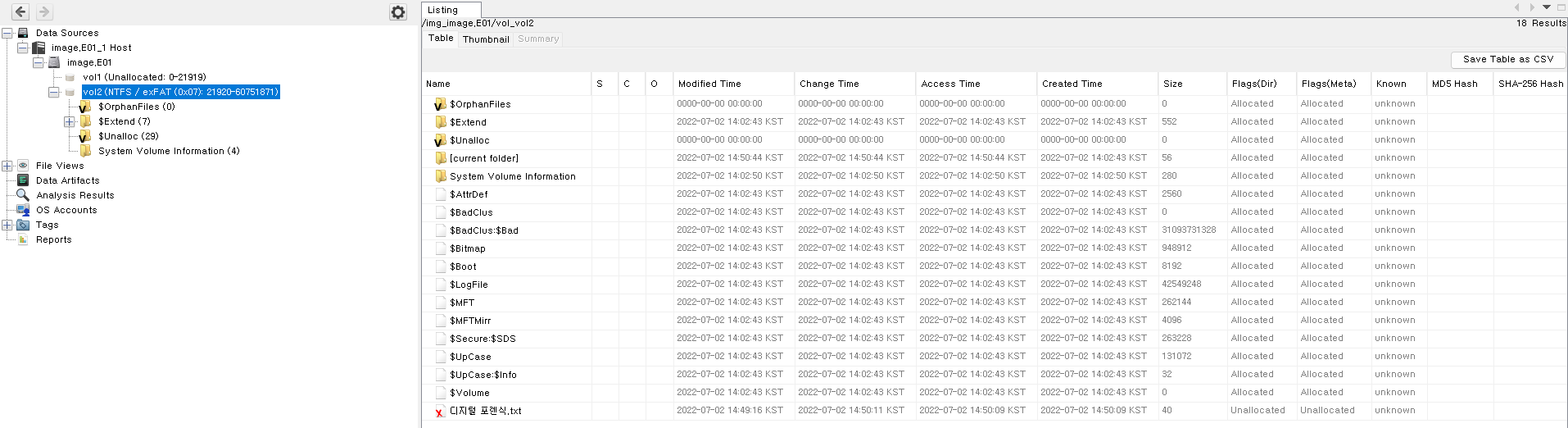

4. Autopsy에서도 FTK Imager와 동일하게 삭제된 파일의 흔적을 찾을 수 있다.

5. "디지털 포렌식.txt"를 클릭하면 문자열이 깨진 형태로 출력되는 FTK Imager와 달리 Autopsy에서는 헥사 값이 출력된다.

6. Autopsy에서는 파일 타입 별로 파일 확인이 가능하다. 또한 삭제된 파일 별로도 파일 확인이 가능하다. 즉, Autopsy를 통해 상세한 분석이 가능하다.

'스터디 > 기초부터 따라하는 디지털포렌식' 카테고리의 다른 글

| Registry 개념 및 실습 (0) | 2022.07.17 |

|---|---|

| OlympicDestroyer - Volatility Contest 2018 풀이 (0) | 2022.07.14 |

| CTF-d, GrrCon 2015 풀이 (0) | 2022.07.12 |

| Volatility Cridex 풀이 (0) | 2022.07.12 |

| 디스크 이미징과 마운트, 메모리 덤프 (0) | 2022.07.04 |