[파일 추출]

메모리의 운영체제를 식별한다. imageinfo에서 확인한 Suggested Profiles 중 하나를 선택하여 명령어 뒤에 덧붙여서 사용한다. 해당 실습에서는 Win7SP1X86를 사용한다.

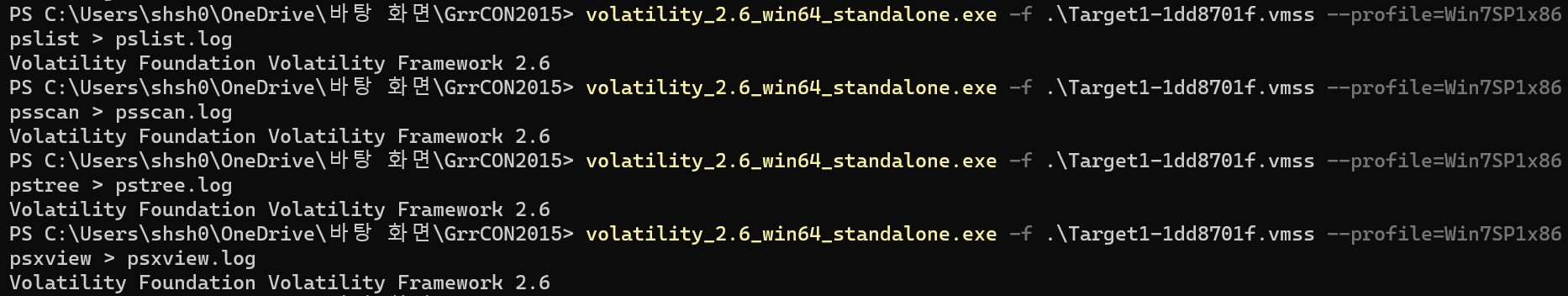

문제 풀이를 진행하기 앞서 프로세스 검색, 네트워크 분석, CMD 분석, 파일 분석에 대한 파일을 log 파일로 저장한다.

차례대로 pslist, psscan, pstree, psxview 명령어를 실행하여 출력 값을 파일로 저장한다.

netscan 명령어를 실행하여 출력 값을 파일로 저장한다.

차례대로 cmdline, cmdscan, consoles 명령어를 실행하여 출력 값을 파일로 저장한다.

filescan 명령어를 실행하여 출력 값을 파일로 저장한다.

[GrrCON 2015 #1]

프런트 데스크 사용자의 메일주소로 이메일을 보낸 전자 메일 주소를 찾는 문제이다.

pslist.log를 살펴보면 OUTLOOK.EXE를 확인할 수 있다. OUTLOOK.EXE는 Microsoft에서 지원하는 전자우편 프로그램이다. 따라서 OUTLOOK.EXE를 사용해서 프런트 데스크 사용자의 메일주소로 이메일을 보냈다면 수신자의 이메일 주소를 확인할 수 있다.

OUTLOOK.EXE에 대해 메모리 덤프를 진행한다. 이때, pstree.log에서 OUTLOOK.EXE에 해당하는 PiD를 가져온다. memdump 명령어를 사용하여 메모리 덤프를 실행한다. 프로세스가 사용한 전체 메모리 영역을 덤프해서 가져온다.

또한 덤프된 파일에는 쓰레기 값들이 많이 존재한다. 따라서 쓰레기 값을 어느정도 제거한 다음에 파일을 살펴보기 위해 strings를 사용한다. 3196.dmp 파일을 strings를 사용해 strings_OUTLOOK.EXE_memdup.log 파일로 추출한다.

strings_OUTLOOK.EXE_memdup.log 파일에서 "@gmail.com"으로 검색해보면 수신자의 메일 주소인 th3wh1t3r0s3@gmail.com를 확인할 수 있다.

flag: th3wh1t3r0s3@gmail.com

[GrrCON 2015 #2]

프런트 데스크 사용자의 메일주소로 이메일을 보냈을 때, 해당 메일로 보낸 파일의 이름을 구하는 문제이다.

strings_OUTLOOK.EXE_memdup.log 파일에서 "th3wh1t3r0s3@gmail.com"으로 검색해보면 수신자가 보낸 메일 내용을 확인할 수 있다. 메일 내용에서 첨부된 파일인 AnyConnectInstaller.exe가 존재한다.

flag: AnyConnectInstaller.exe

[GrrCON 2015 #3]

AnyConnectInstaller.exe 파일이 피싱 공격으로 사용된 것으로 보이는데 이때, 사용된 악성 코드의 이름을 찾는 문제이다.

filescan.log에서 Ctrl+f를 눌러 AnyConnectInstaller.exe를 검색한다.

dumpfiles 명령어를 사용하여 메모리 내에 존재하는 AnyConnectInstaller.exe를 추출하여 파일 형태로 저장한다. 이때, filescan.log에서 AnyConnectInstaller.exe가 위치하는 offset을 가져온다.

생성한 파일을 Virustotal에서 분석해보면 68개의 백신 중에서 60개의 백신이 이를 악성코드로 판단하고 있다. 또한 Xtrat라는 키워드가 반복적으로 등장하는데 아래 사이트에서 Xtrat를 검색하면 정확한 명칭이 XtremeRat임을 확인할 수 있다.

https://malpedia.caad.fkie.fraunhofer.de/

Malpedia (Fraunhofer FKIE)

Hi! Malpedia is a free service offered by Fraunhofer FKIE. Administration is lead by Daniel Plohmann and Steffen Enders. Mission Statement The primary goal of Malpedia is to provide a resource for rapid identification and actionable context when investigat

malpedia.caad.fkie.fraunhofer.de

flag: XtremeRAT

[GrrCON 2015 #4]

악성코드에 인젝션 된 프로세스의 PiD를 찾는 문제이다.

pslist.log를 살펴보면 iexplore.exe가 따로 프로세스를 가지는 것을 확인할 수 있다. iexplore.exe는 explorer.exe 프로세스 하위에서 실행되는 프로세스이므로 iexplore.exe가 악성코드에 인젝션 된 프로세스임을 알 수 있다.

flag: 2996

[GrrCON 2015 #5]

Registry의 Autoruns와 관련된 문제이다. Microsoft\Windows\CurrentVersion\Run 경로에서 레지스트리에 계속 남아서 컴퓨터가 실행될 때마다 실행되는 프로그램들을 확인할 수 있다.

prinkey 플러그인을 통해 Microsoft\Windows\CurrentVersion\Run 경로에 저장된 파일을 확인할 수 있다. 악성코드로 판단된 AnyConnectInstaller.exe가 사용하고 있는 레지스트리 키는 MrRobot이다.

flag: MrRobot

[GrrCON 2015 #6]

C&C 서버에 재인증시 사용하는 비밀번호를 찾는 문제이다.

C&C(Command & Control) 서버란 일반적으로 감염된 좀비PC가 해커가 원하는 공격을 수행하도록 원격지에서 명령을 내리거나 악성코드를 제어하는 서버를 일컫는다. 예를 들어 감염된 PC로 악성코드를 유포시키거나, 스팸 전송, 또는 DDoS 공격 명령 등을 전달하는 역할을 한다. 해당 C&C 서버의 인터넷 연결을 중단시키거나, 관련된 악성 도메인 접속을 차단하여 C&C 서버의 동작을 막을 수 있다.

따라서 악성코드에 인젝션 된 프로세스로 밝혀진 iexplore.exe에 대해 분석을 진행한다.

iexplore.exe에 대해 메모리 덤프를 진행한다. 이때, pstree.log에서 iexplore.exe에 해당하는 PiD를 가져온다. memdump 명령어를 사용하여 메모리 덤프를 실행한다. 프로세스가 사용한 전체 메모리 영역을 덤프해서 가져온다.

또한 덤프된 파일에는 쓰레기 값들이 많이 존재한다. 따라서 쓰레기 값을 어느정도 제거한 다음에 파일을 살펴보기 위해 strings를 사용한다. 2996.dmp 파일을 strings를 사용해 strings_iexplore.exe_memdup.log 파일로 추출한다.

strings_iexplore.exe_memdup.log 파일을 살펴보면 KEY Format에 일치하는 GrrCon2015을 확인할 수 있다.

flag: GrrCon2015

[GrrCON 2015 #7]

Mutex에 관한 문제이다. Mutex는 일반적으로 악성코드가 기존에 감염되었던 시스템인지 여부를 확인하여 중복 실행을 방지하기 위한 목적으로 사용된다.

mutant 플러그인을 통해 Mutex를 확인할 수 있다.

멀웨어가 사용하는 고유 이름은 fsociety0.dat이다.

flag: fsociety0.dat

[GrrCON 2015 #8]

시스템에 악명 높은 해커의 정보가 존재한다. 해커의 정보는 시스템에 존재하는 사용자 계정 중 하나일 것으로 추정이 되고, 해당 사용자 계정명이 나오는 영화의 이름이 무엇인지 찾는 문제이다.

mftparser 플러그인을 통해 사용자 계정을 확인할 수 있다.

Users로 검색하면 zerocool이라는 사용자 계정을 확인할 수 있다.

zerocool movie로 검색해본 결과 Hackers라는 영화를 찾을 수 있었다.

flag: Hackers

'워게임 > CTF-d' 카테고리의 다른 글

| [Memory] GrrCON 2015 #9~16 (0) | 2022.08.14 |

|---|