https://shsh010914.tistory.com/80

[Memory] GrrCON 2015 #1~8

[파일 추출] 메모리의 운영체제를 식별한다. imageinfo에서 확인한 Suggested Profiles 중 하나를 선택하여 명령어 뒤에 덧붙여서 사용한다. 해당 실습에서는 Win7SP1X86를 사용한다. 문제 풀이를 진행하기

shsh010914.tistory.com

이어서 문제 풀이를 진행한다.

[GrrCON 2015 #9]

관리자 계정의 NTLM 암호 해시를 찾는 문제이다.

hashdump 플러그인을 통해 사용자의 암호 해시를 확인할 수 있다. 관리자 계정의 암호 해시는

aad3b435b51404eeaad3b435b51404ee:79402b7671c317877b8b954b3311fa82이다.

flag: aad3b435b51404eeaad3b435b51404ee:79402b7671c317877b8b954b3311fa82

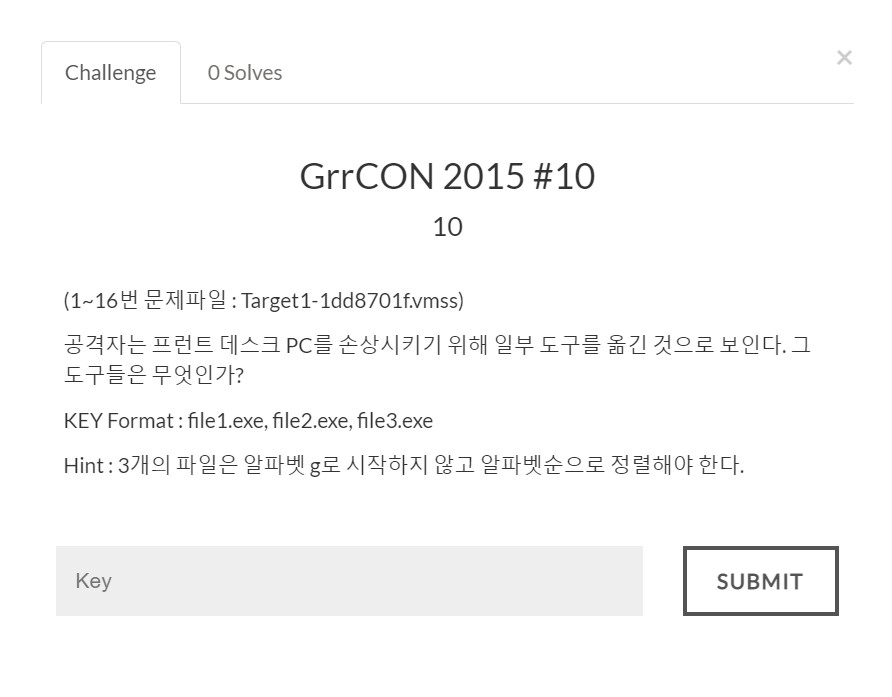

[GrrCON 2015 #10]

공격자가 옮긴 도구들을 확인하는 문제이다.

consoles.log 파일에서 공격자가 콘솔에 입력 및 출력한 값을 확인할 수 있다. 해당 파일에서 exe를 검색하면 getlsasrvaddr.exe, nbtscan.exe, Rar.exe, wce.exe 파일을 확인할 수 있다. 이때, 알파벳 g로 시작하는 파일을 제외하고 알파벳순으로 정렬해야 하므로 문제에서 말하는 3개의 파일은 nbtscan.exe, Rar.exe, wce.exe가 된다.

flag: nbtscan.exe, Rar.exe, wce.exe

[GrrCON 2015 #11]

프런트 데스크 로컬 관리자 계정의 암호를 찾는 문제이다.

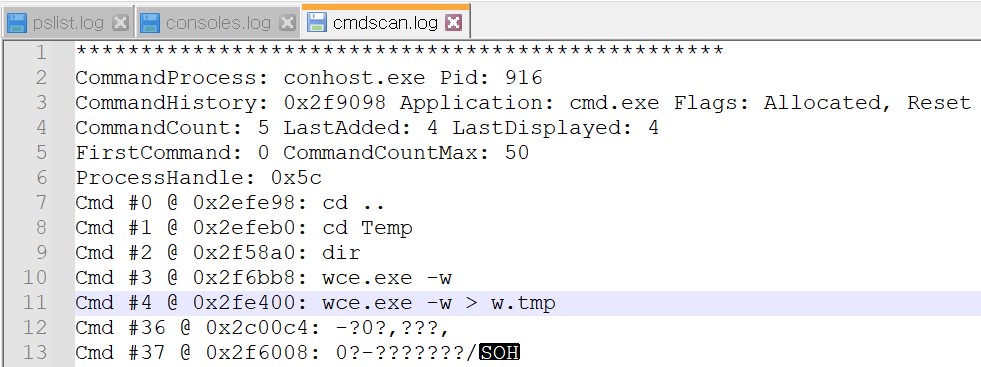

cmdscan.log 파일을 살펴보면 wce.exe 파일에 -w 옵션을 주고 w.tmp 파일로 저장했음을 확인할 수 있다. w,tmp 파일이 의심스러우므로 w.tmp 파일에 대한 분석을 진행한다.

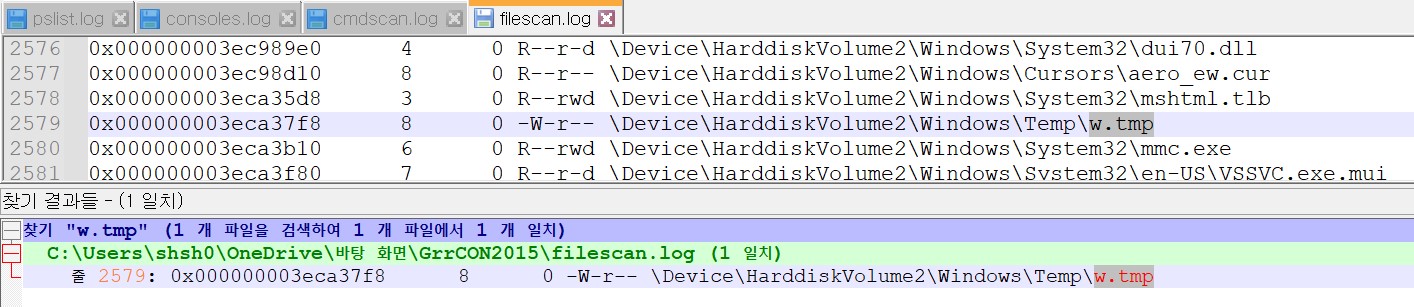

filescan.log에서 Ctrl+f를 눌러 w.tmp를 검색한다.

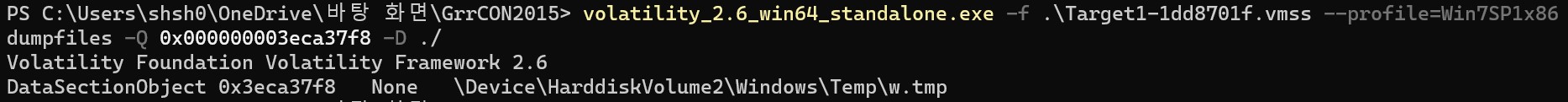

dumpfiles 명령어를 사용하여 메모리 내에 존재하는 w.tmp를 추출하여 파일 형태로 저장한다. 이때, filescan.log에서 w.tmp가 위치하는 offset을 가져온다.

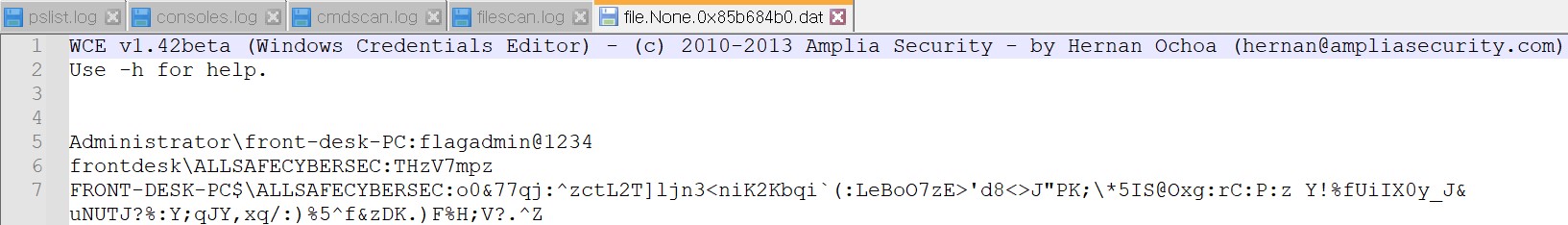

추출된 w.tmp 파일을 살펴보면 프런트 데스크 로컬 관리자 계정의 암호인 flagadmin@1234를 확인할 수 있다.

flag: flagadmin@1234

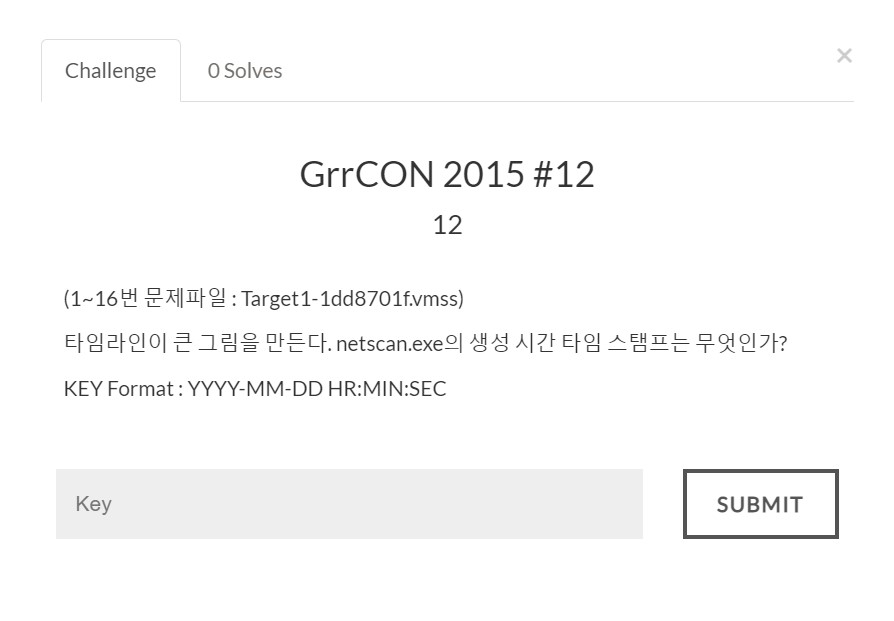

[GrrCON 2015 #12]

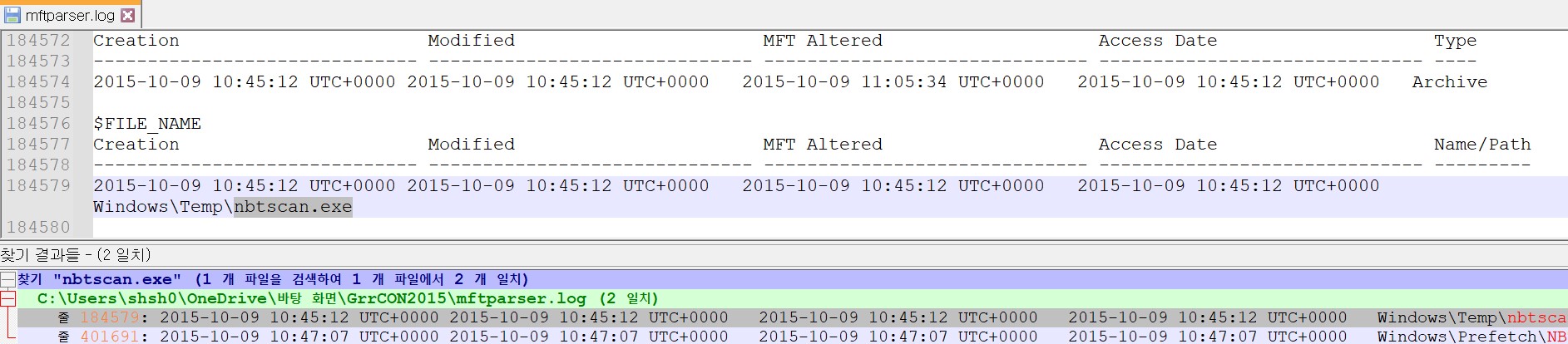

nbtscan.exe 파일의 생성 시간 타임 스탬프를 찾는 문제이다.

mftparser.log에서 파일의 생성 시간 타임 스탬프를 확인할 수 있다. nbtscan.exe 파일의 생성 시간 타임 스탬프는 2015-10-09 10:45:12이다.

flag: 2015-10-09 10:45:12

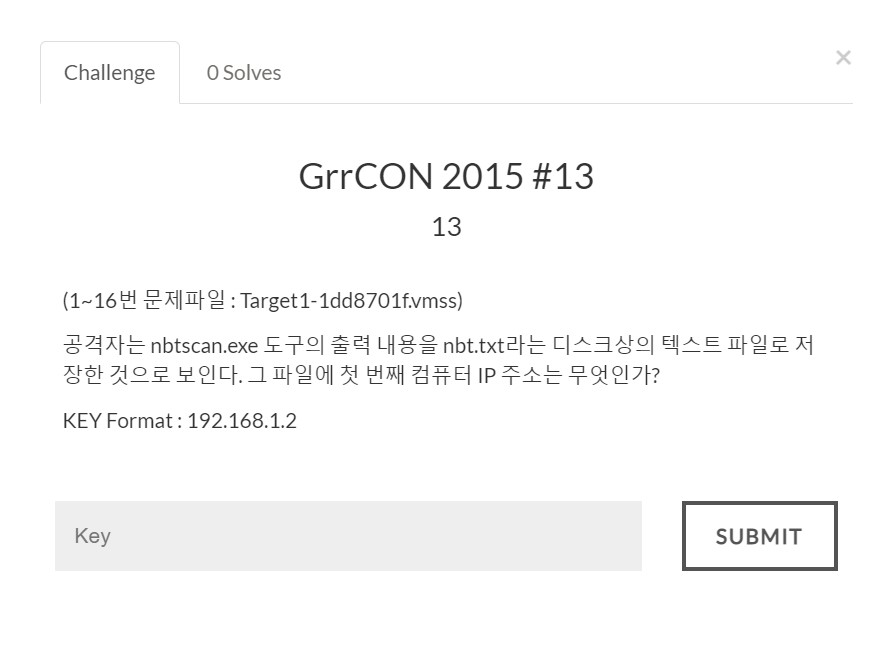

[GrrCON 2015 #13]

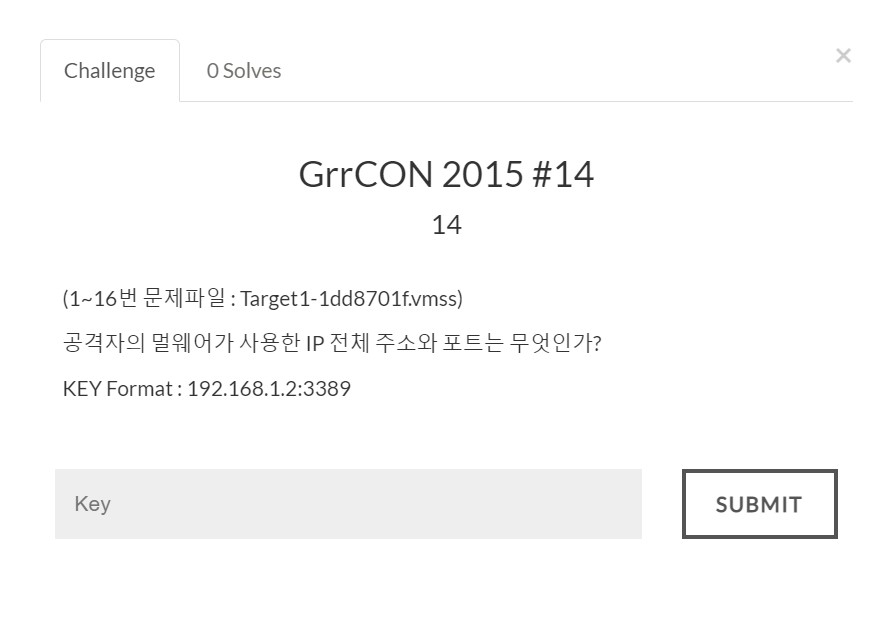

nbtscan.exe를 통해 nbt.txt 파일을 생성했다. 해당 nbt.txt 파일에 저장되어 있는 첫 번째 컴퓨터 IP 주소를 찾는 문제이다.

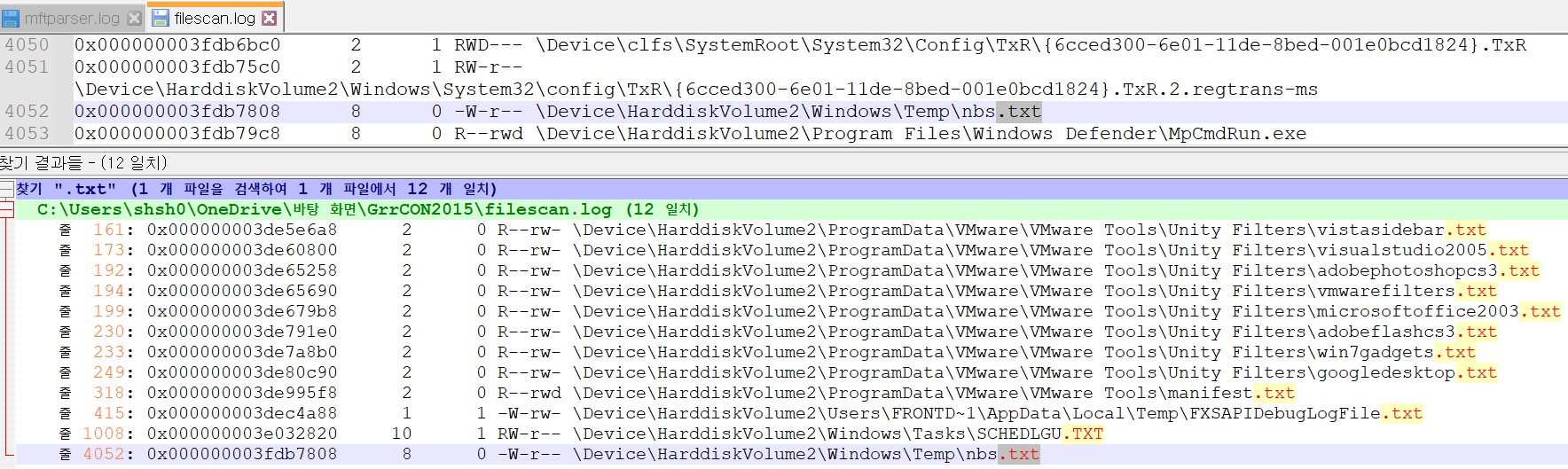

filescan.log에서 Ctrl+f를 눌러 nbt.txt 파일을 검색했다.

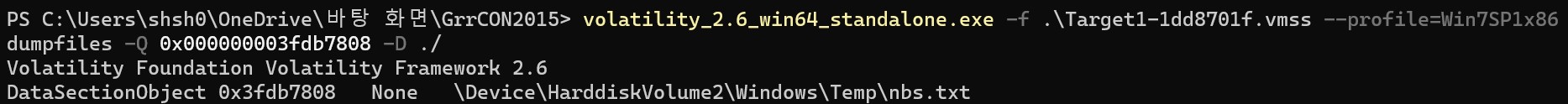

dumpfiles 명령어를 사용하여 메모리 내에 존재하는 nbt.txt를 추출하여 파일 형태로 저장한다. 이때, filescan.log에서 nbt.txt가 위치하는 offset을 가져온다.

추출된 nbt.txt 파일을 살펴보면 첫 번째 컴퓨터 IP 주소가 10.1.1.2임을 확인할 수 있다.

flag: 10.1.1.2

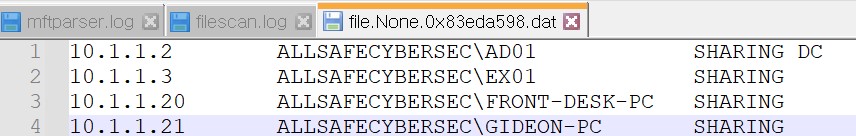

[GrrCON 2015 #14]

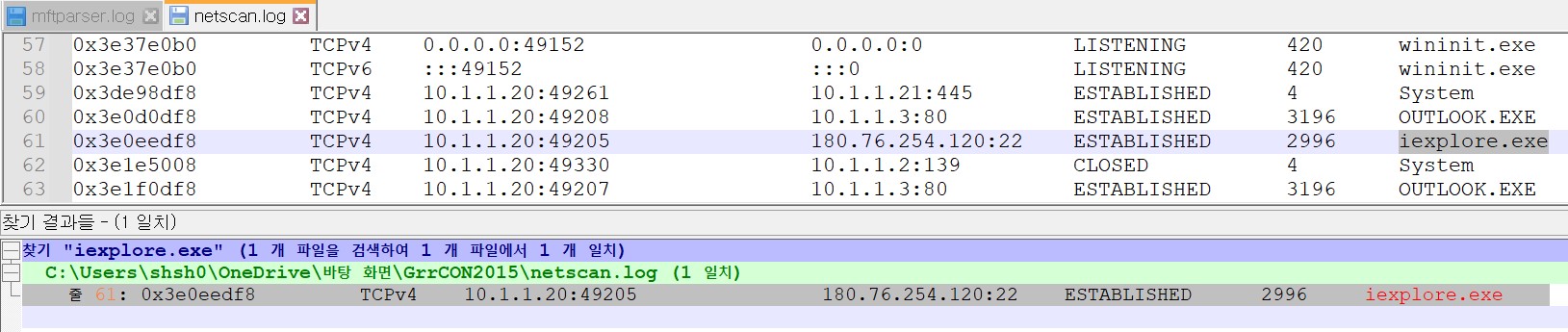

공격자의 멀웨어가 사용한 IP 전체 주소와 포트를 찾는 문제이다. 악성코드에 인젝션 된 프로세스로 밝혀진 iexplore.exe를 확인하면 된다.

netscan.log 파일에서 iexplore.exe가 사용한 IP 전체 주소와 포트가 180.76.254.120:22임을 확인했다.

flag: 180.76.254.120:22

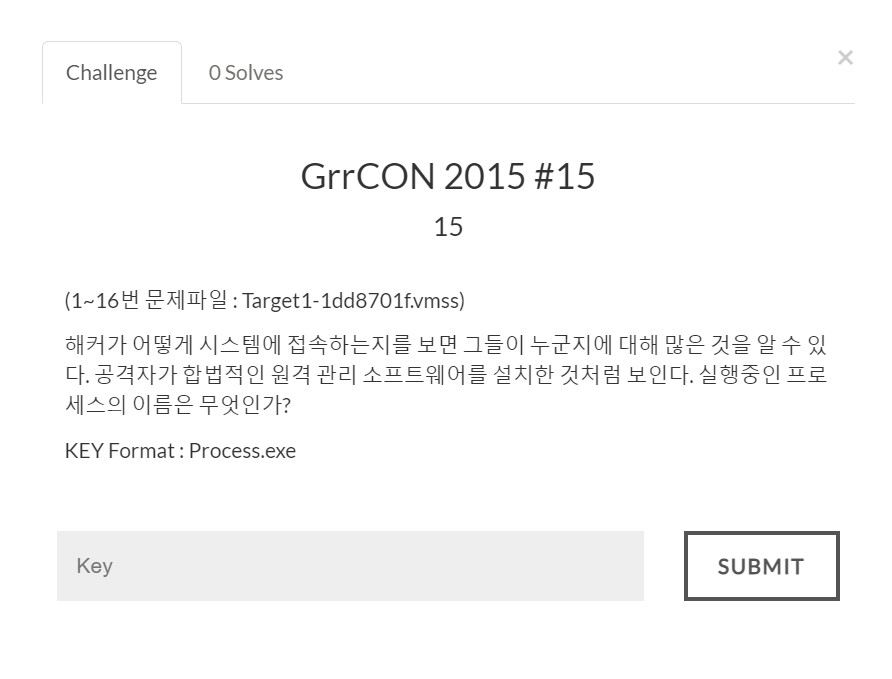

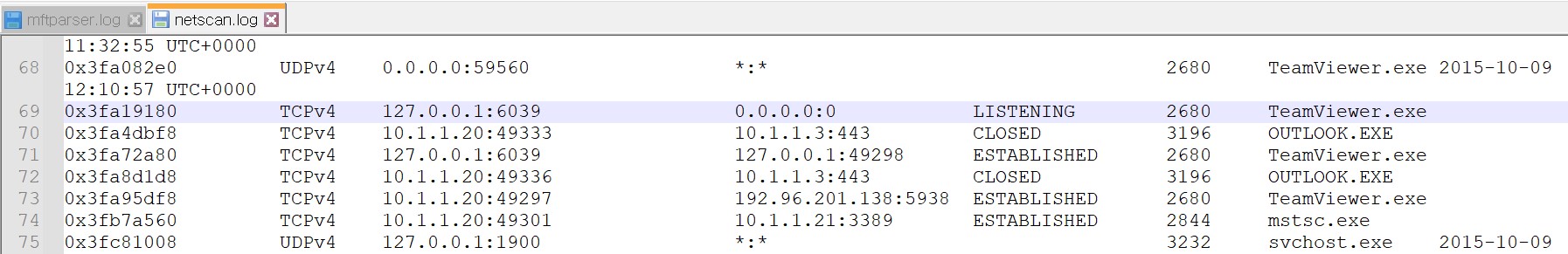

[GrrCON 2015 #15]

공격자가 설치한 합법적인 원격 관리 소프트웨어를 찾는 문제이다.

netscan.log 파일에서 현재 LISTENING 상태인 TeamViewer.exe를 확인할 수 있다. TeamViewer.exe는 아래 사이트를 통해 종합적인 원격 액세스, 원격 제어 및 원격 지원과 관련된 프로그램임을 알 수 있다.

TeamViewer

TeamViewer로 전 세계 어디에서나 컴퓨터 또는 모바일 장치를 원격으로 제어하고, 마치 현장에 있는 것처럼 이용할 수 있습니다.

www.teamviewer.com

flag: Teamviewer.exe (앞 글자만 대문자로 작성)

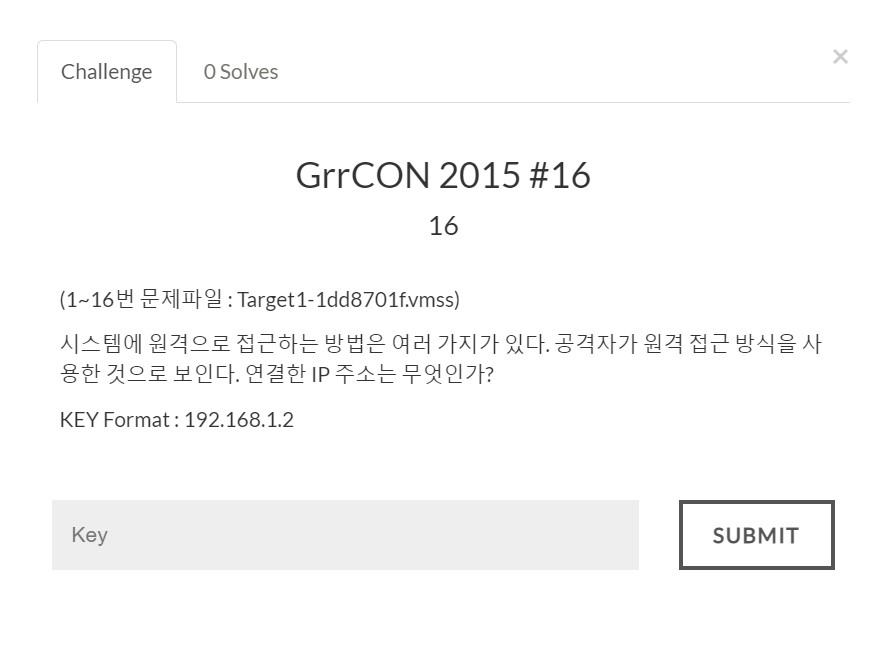

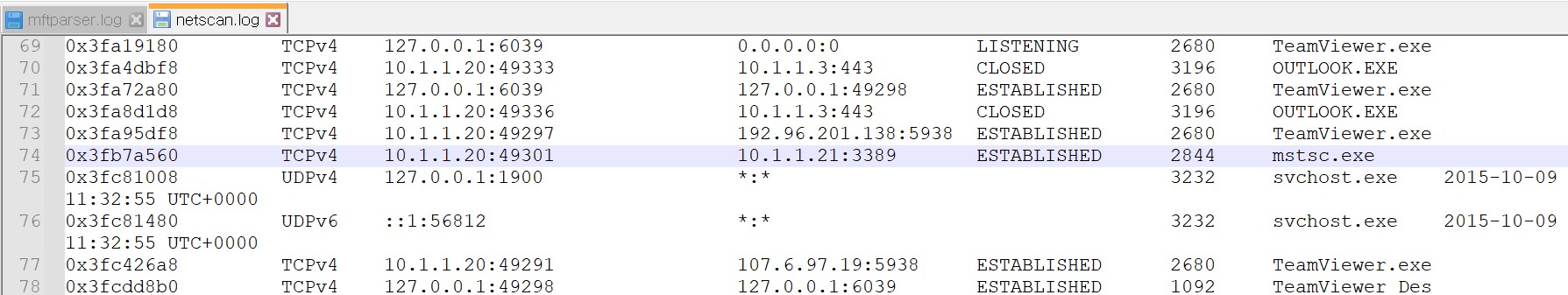

[GrrCON 2015 #16]

공격자가 원격 접근 방식을 사용했을 때 연결한 IP 주소를 찾는 문제이다.

netscan.log 파일에서 TeamViewer.exe가 실행된 다음에 실행된 파일들을 확인할 수 있다. 그 중 mstsc.exe는 Microsoft에서 지원하는 원격 데스크톱 서비스 (터미널 서비스)이다. 따라서 공격자가 mstsc.exe를 통해 원격 접근 방식을 사용했음을 추측할 수 있다.

https://docs.microsoft.com/ko-kr/windows-server/administration/windows-commands/mstsc

mstsc

원격 데스크톱 세션 호스트 서버 또는 기타 원격 컴퓨터에 대한 연결을 만들고, 기존 원격 데스크톱 연결(.rdp) 구성 파일을 편집하고, 클라이언트 연결 관리자를 사용하여 만든 레거시 연결 파일

docs.microsoft.com

flag: 10.1.1.21

'워게임 > CTF-d' 카테고리의 다른 글

| [Memory] GrrCON 2015 #1~8 (0) | 2022.08.14 |

|---|